Что такое аудит ИБ и для чего он нужен?

Нормативного определения аудита ИБ в настоящее время нет. Действующий в сфере ИБ ГОСТ Р ИСО/МЭК 27007-2014 «Информационная технология (ИТ). Методы и средства обеспечения безопасности. Руководства по аудиту систем менеджмента информационной безопасности» также не содержит определения понятия «аудит», однако содержит отсылку к ГОСТ Р ИСО 19011-2012 «Руководящие указания по аудиту систем менеджмента», где под «аудитом» понимается систематический, независимый и документируемый процесс получения свидетельств аудита и объективного их оценивания с целью установления степени выполнения согласованных критериев аудита.

Под свидетельствами аудита понимаются записи, изложение фактов или другая информация, которые связаны с критериями аудита и могут быть проверены.

В свою очередь критерии аудита – это совокупность политик, процедур или требований, используемых в качестве эталона, в соотношении с которым сопоставляют свидетельства аудита, полученные при проведении аудита.

Таким образом, можно говорить о том, что под аудитом ИБ следует понимать форму независимой оценки состояния информационной безопасности объекта аудита (информационная система, автоматизированная система, организация как объект защиты в целом и т.п.) на соответствие заданным критериям (например, требованиям действующего законодательства или принятых корпоративных стандартов, отсутствия уязвимостей, содержащиеся в банке данных угроз безопасности информации и т.п.).

Аудит ИБ является первоначальным этапом для создания или модернизации системы защиты информации. По сути, основная цель проведения аудита ИБ, определить, какое положение дел в области обеспечения ИБ существует сейчас и какие дальнейшие действия необходимо предпринять для создания либо улучшения системы защиты информации.

Основные этапы проведения аудита ИБ

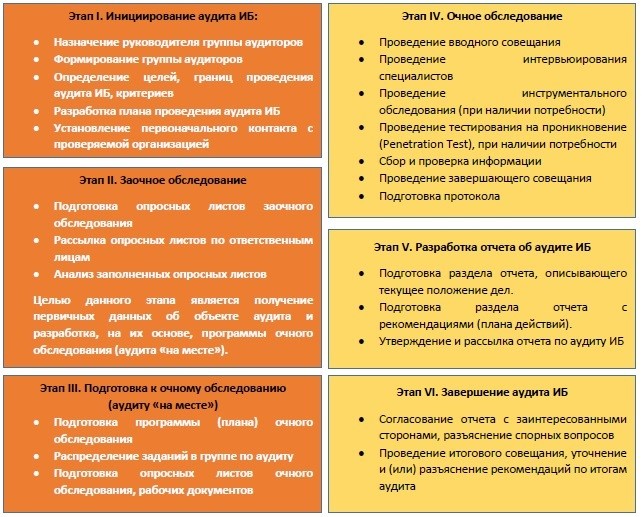

Схематично этапы проведения аудита ИБ можно представить в следующем виде – рисунок 1. Данная последовательность действий выработана на основе ГОСТ Р ИСО 19011-2012 и опыта автора.

Рисунок 1 – Этапы проведения аудита ИБ

Данные этапы характерны для практически любого аудита ИБ, в том числе и аудита объектов КИИ.

Особенности проведения аудита ИБ объектов КИИ

При проведении аудита ИБ объектов КИИ необходимо обратить внимание на то, что, фактически, существует два вида объектов КИИ:

- «значимые» – объекты КИИ, которым в процессе категорирования присвоена категория значимости

- «не значимые» – объекты КИИ, при категорировании которых принято решение об отсутствии необходимости присвоения им одной из категорий значимости, либо объекты КИИ, не участвующие в автоматизации критических процессов и, соответственно, не подлежащие категорированию.

Понимание описанной выше типологии объектов КИИ необходимо для определения критериев аудита ИБ. Так, например, если в рамки аудита попадают «не значимые» объекты КИИ, то при их оценке аудитор может не учитывать выполнение требований нормативно-правовых актов по обеспечению безопасности «значимых» объектов КИИ, но обязан оценить насколько полно выполняются субъектом КИИ обязанности, возложенные на него частью 2 статьи 9 Федерального закона от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации».

Также, по решению субъекта КИИ, для обеспечения безопасности «не значимого» объекта КИИ может быть создана система безопасности, базирующаяся на требованиях для «значимых» объектов КИИ. В этом случае, в критерии аудита уже включаются все требования, характерные для безопасности «значимых» объектов КИИ.

В части организации и проведения аудита ИБ «значимых» объектов КИИ необходимо обратить внимание на следующие моменты:

Обязательность проведения аудита ИБ «значимых» объектов КИИ.

Согласно п. 35 и п. 36 «Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования» (утв. приказом ФСТЭК России от 21 декабря 2017 г. № 235) в рамках контроля состояния безопасности «значимых» объектов КИИ должен осуществляться внутренний контроль организации работ по обеспечению их безопасности, и эффективности принимаемых организационных и технических мер.

В ходе проведения контроля проверяется выполнение требований нормативных правовых актов в области обеспечения безопасности КИИ, а также организационно-распорядительных документов по безопасности «значимых» объектов КИИ, иными словами проводится т.н. «Комплаенс аудит».

Для оценки эффективности принятых организационных и технических мер по обеспечению безопасности «значимых» объектов КИИ могут применяться средства контроля (анализа) защищенности – это т.н. «Инструментальный аудит» (анализ защищенности).

Контроль проводится ежегодно комиссией, назначаемой субъектом КИИ. В случае проведения по решению руководителя субъекта КИИ внешней оценки (внешнего аудита) состояния безопасности «значимых» объектов КИИ внутренний контроль может не проводиться.

Замечания, выявленные по результатам внутреннего контроля или внешней оценки (внешнего аудита), подлежат устранению в порядке и сроки, установленные руководителем субъекта КИИ (уполномоченным лицом).

Таким образом, законодательно предусмотрена обязательность проведения аудита ИБ «значимых» объектов КИИ в форме внутреннего аудита, проводимого силами работников субъекта КИИ, либо внешнего аудита проводимого специализированной организацией.

После проведения процедуры категорирования и определения категории объекта КИИ, перед проектированием системы безопасности необходимо проведение т.н. «диагностического аудита» (в общей теории менеджмента более известного как «GAP анализ»), целью которого является определение тех мер по защите информации, которые уже приняты в отношении данного объекта КИИ, и тех, которые необходимо будет реализовать в процессе создания системы безопасности.

Для проведения указанного аудита ИБ необходимо взять весь перечень объектов КИИ, имеющих категорию значимости, и сопоставить уже принятые меры по обеспечению безопасности каждого из объектов КИИ с мерами, перечисленными в Составе мер по обеспечению безопасности для значимого объекта соответствующей категории значимости (утв. приказом ФСТЭК России от 25 декабря 2017 г. № 239): первоначально определить, какие меры выполняются, а какие нет (по принципу - «да»/«нет»), затем понять как и насколько полно они выполняются.

Результатом проведения «Диагностического аудита» будет являться понимание того, какая часть обязательных мер по обеспечению безопасности «значимого» объекта КИИ уже реализована, а какая требует реализации в процессе создания системы безопасности, какая часть мер может быть «закрыта» встроенными средствами защита, а для какой потребуется применение наложенных.

Проведение «диагностического аудита» возможно собственными силами работников субъекта КИИ, задействованных в обеспечении безопасности объектов КИИ. Однако, автор рекомендует использовать независимую внешнюю оценку для получения более объективной и полной картины текущего состояния дел.

Уверенность в том, что объект КИИ действительно хорошо защищен и вероятность возникновения компьютерного инцидента мала может обеспечить только проведение инструментального аудита (анализ уязвимостей), включающего тестирование на проникновение (Penetration Test).

Анализ уязвимостей «значимого» объекта КИИ является обязательным как на этапе создания (до ввода объекта КИИ в эксплуатацию), так и в ходе его эксплуатации (п. 12.6., п.13, п. 13.2., п. 13.8 Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации, утв. приказом ФСТЭК России от 25 декабря 2017 г. № 239).

Анализ уязвимостей «значимого» объекта проводится в целях выявления недостатков (слабостей) в подсистеме безопасности значимого объекта и оценки возможности их использования для реализации угроз безопасности информации.

При этом, важно обратить внимание на то, что согласно вышеупомянутым требованиям, анализу подлежат уязвимости кода, конфигурации и архитектуры значимого объекта.

Анализ уязвимостей проводится для всех программных и программно-аппаратных средств, в том числе средств защиты информации, «значимого» объекта КИИ.

По результатам анализа уязвимостей должно быть подтверждено, что в «значимом» объекте, отсутствуют уязвимости, как минимум содержащиеся в банке данных угроз безопасности информации ФСТЭК России, или выявленные уязвимости не приводят к возникновению угроз безопасности информации (критерии аудита), а в идеале, чтобы тестирование на проникновение подтвердило отсутствие возможности успешного проведения компьютерной атаки со стороны потенциального злоумышленника.

При проведении анализа уязвимостей применяются следующие способы их выявления:

- анализ проектной, рабочей (эксплуатационной) документации и организационно-распорядительных документов по безопасности;

- анализ настроек программных и программно-аппаратных средств, в том числе средств защиты информации;

- выявление известных уязвимостей программных и программно-аппаратных средств, в том числе средств защиты информации, посредством анализа состава установленного программного обеспечения и обновлений безопасности с применением средств контроля (анализа) защищенности и (или) иных средств защиты информации;

- выявление известных уязвимостей программных и программно-аппаратных средств, в том числе средств защиты информации, сетевых служб, доступных для сетевого взаимодействия, с применением средств контроля (анализа) защищенности;

- тестирование на проникновение в условиях, соответствующих возможностям нарушителей, определенных в модели угроз безопасности информации (подробнее см. Саматов К.М. Penetration Test: что и зачем? // «Information Security/ Информационная безопасность» №2, 2018).

Применение способов и средств выявления уязвимостей осуществляется с учетом особенностей функционирования «значимого» объекта КИИ.

Таким образом, проведение аудита ИБ является базовой мерой обеспечения безопасности для «значимых» объектов КИИ, влияющей на принятие решения о создании системы безопасности, либо необходимости доработки (модернизации) его подсистемы безопасности. Результаты аудита, как правило, составляют основу для формирования технического задания и технического проектирование необходимых систем защиты. Результаты инструментального анализа с тестированием на проникновение могут быть использованы как доказательство принятия субъектом КИИ необходимых мер по обеспечению безопасности объектов КИИ.

Источник публикации (Information Security №3/2019): http://lib.itsec.ru/imag/insec-3-2019/10